IT-Sicherheit bei Verteilnetzbetreibern – Praxissicht eines Anwenders

07.02.2020 | Auch hier zu finden im Web

IT-Sicherheit bei Verteilnetzbetreibern – Praxissicht eines Anwenders

Dr. Christoph Müller

Veröffentlicht auf LinkedIn am 07.02.2020

Heute fand in Filderstadt die Festveranstaltung zu 25 Jahre TÜV AUSTRIA Deutschland statt. Ich war als Gastredner eingeladen, was mich sehr gefreut hat, aber was ich auch als Herausforderung ansah. Mit "IT" bzw. "IT-Security" verlasse ich meine Themenkomfortzone. In meinem Vortrag, den ich im Weiteren hier einstelle, reflektiere ich Erfahrungen aus der Energiewende und der Arbeitssicherheit auf IT-Security.

Wenn ich zu IT-Sicherheit bei Verteilnetzbetreibern, insbesondere der Praxissicht eines Anwenders rede, ist es glaube ich erst einmal wichtig, Ihnen diesen Anwender, mit dem Sie es jetzt hier zu tun haben, kurz vorzustellen, insbesondere meinen IT Hintergrund.

Von der grundsätzlichen Ausbildung her ist dieser überschaubar – ich habe VWL studiert. Aber ich bin 1971 geboren. Das ist wohl die erste Generation, die schon in ihrer Jugend Kontakt mit Computern und IT hatte, die aber weit davon weg ist, „Digital Natives“ zu sein. Mein allererster Computer war ein ZX81. Da ich keinen passenden Kassettenrecorder hatte, musste ich alle Programme, die ich laufen lassen wollte, immer erst eintippen. Bei einem Speicher von einem Kilobyte ist das machbar, aber vom Spaßfaktor her recht überschaubar, insbesondere mit der doch recht schwerfälligen Folientastatur des ZX81. Meine ersten intensiven Schritte machte ich auf einem Atari 800 XL, einem 8-Bit-Computer, nach mehreren Weihnachtsfesten und Geburtstagen in guter Ausstattung mit Floppy Drive und Drucker. Ganz am Schluss programmierte ich sogar Assembler. Die 8-Bit-Welt war schön. Mein Computer hatte 65.536 Bytes und ich kannte jedes.

Ich fand sogar Abnehmer, die mir für kleine Spielchen, die ich programmiert habe, bis zu 200 DM bezahlten. Das Ganze ist übrigens auch ein schönes Beispiel dafür, dass das Internet wirklich nichts vergisst – ein paar meiner damaligen Spiele sind tatsächlich noch heute bzw. heute wieder online – quasi antiquarisch – verfügbar. Bei all‘ meiner Begeisterung für die Computerwelt – den Sprung auf 16 Bit habe ich nicht geschafft. Plötzlich waren es endlose Weiten von Speicheradressen und die Systeme wurden tief – irgendwie habe ich mich da nicht zurechtgefunden. Für mich war das eine wirklich sehr deprimierende und ernüchternde Erfahrung, die wahrscheinlich dazu geführt hat, dass ich mich von ca. 1991 an überhaupt nicht mehr tiefer mit Computern und IT beschäftigt habe. Bis ich dann ab 2009 als Vorstand der EnBW Transportnetze AG, der heutigen Transnet BW GmbH, für IT und damit auch für IT-Security verantwortlich wurde. Ich habe innerhalb des EnBW Konzerns danach mehrmals neue Positionen angenommen, war Geschäftsführer der EnBW Trading GmbH und jetzt der Netze BW GmbH – konstant blieb, dass ich in den Positionen auch immer die Verantwortung für IT hatte. Und wenn man mit 8 Bit Erfahrung in die heutige IT Welt tritt, kann man sagen: Das war bzw. ist „Führen bei kompletter Ahnungslosigkeit“.

Vor dem Thema IT Security hatte ich dabei immer großen Respekt. Die Anfänge bekam ich noch in meiner 8-Bit-Zeit mit. Die Geschichten von dem Jungen, der seine Eltern in den Ruin trieb, weil er gerne bei Data Tokio einstieg – das war ja noch in der Zeit des Bundespostministeriums und lief mit diesen Akustik-Kopplern über das ganz normale Telefon. Oder vom CDU Parteicomputer, der angeblich mit dem Passwort „Hannelore“ abgesichert gewesen sei – keine Ahnung, ob das stimmte, aber es war einfach eine nette Geschichte. Und der Erfolg des Computerspiels „Hacker“ zeigte, dass das Thema durchaus damals schon virulent war.

Jetzt ist „Führen bei kompletter Ahnungslosigkeit“ kein ungewöhnliches Thema, zumal die Ahnungslosigkeit ja nur auf das Thema IT bzw. IT Security begrenzt ist. Der Management-Ansatz ist einfach – Abstützen auf die vorhandenen Fachleute, wachsames Mitdenken, Reflektion mit dem, was man selbst vom Geschäft versteht und keine Angst, Fragen zu stellen. Denn nicht nur die IT hat sich über die letzten Jahre dramatisch weiterentwickelt – auch die Energiewirtschaft. Und die ganz konkreten Herausforderungen entstehen gerade aus diesem Zusammenspiel. Im Erzeugungsbereich war IT-Security früher vergleichsweise einfach. Es gab ein paar Großkraftwerke und die waren IT-seitig zu schützen. Im Extremfall, zum Beispiel im Bereich der Kernenergie, baute man komplette Inselnetze. Wenn man in einem Kernkraftwerk einen Vortrag halten möchte, fühlt man sich in die späten Neunziger Jahre zurückversetzt. Man arbeitet immer noch mit ausgedruckten Schaubildern – immerhin: Man hat dort so moderne Overhead-Projektoren, sog. Visualizer, die ausgedruckte Blätter an die Wand werfen können, man braucht also keine Overhead-Folien mehr. Einen USB Stick mitbringen kann man getrost vergessen und auch mailen wird nicht gern gesehen, die email kann schnell auch mal in der Quarantäne landen.

Die Energiewende hat hier fundamentale Änderungen gebracht: In Deutschland haben wir heute 1,6 Mio. Erzeugungsanlagen im Stromnetz – es ist offensichtlich, dass diese nicht in gleicher Weise abgesichert werden können. Die einzelne Erzeugungsanlage ist ja auch nicht wirklich relevant, aber mit den parallel mitgewachsenen IT Möglichkeiten ist es durchaus denkbar, eine große Anzahl dezentraler Wind- oder PV-Anlagen gleichzeitig in die eine oder andere Richtung zu drücken – insbesondere auch deshalb, weil im Photovoltaik-Bereich nur noch wenige Hersteller, überwiegend aus China, existieren und die damit einhergehende technische Monokultur so einen Angriff einfacher macht.

Meine Sorge ist dabei, dass wir die Energiewirtschaft schneller umbauen, als wir mitdenken können, als wir das neue System in seiner Gänze erfassen und durchstrukturieren. Lassen Sie mich Ihnen das an einem konkreten Beispiel erläutern, auch wenn das eher aus der energiewirtschaftlichen Seite und nicht aus der IT kommt.

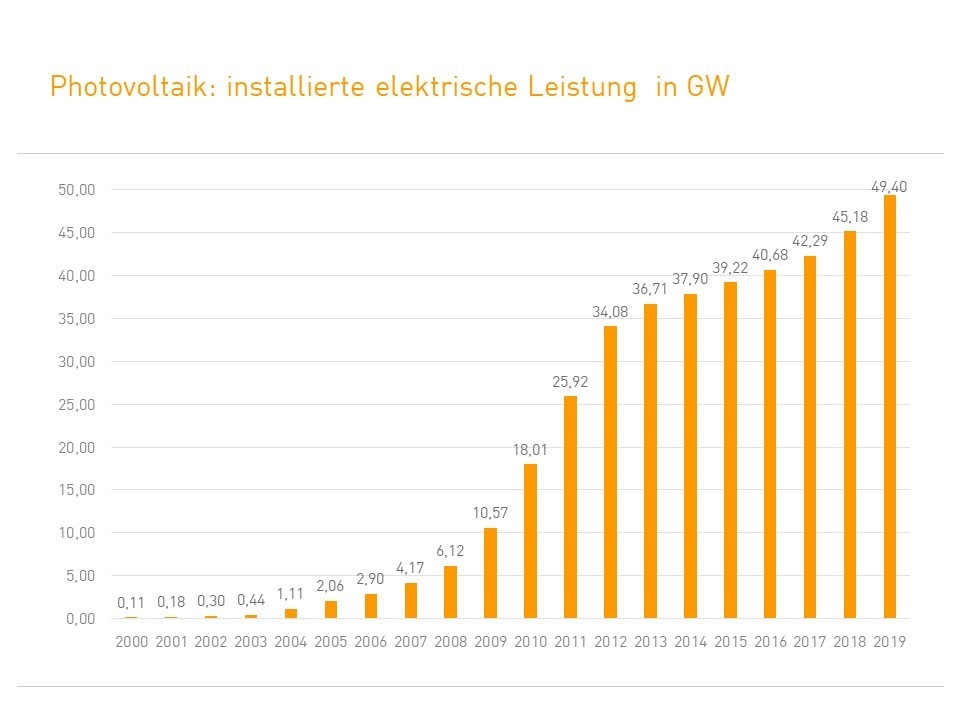

Die EEG Förderung hat einen massiven Ausbau dezentraler Einspeisung, insbesondere PV, losgetreten. Seit 2000 haben wir in Deutschland rund 45 GW, also das Äquivalent von gut 45 sehr großen Steinkohlekraftwerken gebaut. Das Gros der 1,6 Mio. neuen Erzeugungsanlagen sind diese PV-Anlagen. Die technischen Normen und Vorgaben wurden lange vor diesem Boom gesetzt und gaben vor, dass sich eine PV-Anlage bei 50,2 Hertz vom Netz nimmt. Das ist soweit einfach, nachvollziehbar und logisch. Bei 50,2 Hertz Frequenz im Netz hat das Gesamtsystem sehr viel mehr Erzeugung als notwendig ist, und die abweichend hohe Frequenz beginnt die Technik der PV-Anlage zu gefährden. Eine einfache Lösung ist dann, dass sich die PV-Anlage vom Netz nimmt. Die Gefahr für die Anlage ist gebannt, und dass mit der Abschaltung weniger Strom erzeugt wird, geht in der Situation der massiven Überproduktion in die richtige Richtung. Und – Logik der alten Energiewelt – ob sich eine Solaranlage mit 15 kW vom Netz nimmt oder in Bremen eine Bratwurst platzt, ist für die Sicherheit des Energiesystems ungefähr gleich relevant.

Ca. 2006 dämmerte es den Ingenieuren, dass man mittlerweile ja 3 GW PV im Netz und der weitere Zubau eine rasante Geschwindigkeit hatte. Und wenn sich bei 50,2 Hertz gleichzeitig – und das ist ein in der Millisekunde gleichzeitig – 3 GW vom Netz nehmen, dann ist das selbst für eine Überproduktion vielleicht nicht mehr hilfreich (weil zu viel) und auf jeden Fall ein Schlag, den das deutsche und vielleicht sogar das europäische Stromsystem nicht verkraften wird. Es dämmerte also, dass bei Erreichen von 50,2 Hertz die Lichter nicht besonders hell, sondern schlagartig gar nicht mehr brennen würden.

Natürlich musste man reagieren, und der Gesetzgeber hat reagiert: mit der sogenannten Systemstabilitätsverordnung. Darin wurde die Nachrüstung aller größerer PV-Anlagen vorgeschrieben, so dass sie verteilt im Frequenzbereich zwischen 50,2 und 51,5 Hertz gleitend in 0,05 Hertz Schritten ihre Produktion zurücknehmen, jetzt also – gewissermaßen das System unterstützend – „mitatmen“. Nur – bis die ganze Diskussion in den diversen Kreisen von Unternehmen, Verbänden und Politik durch war, bis also die Systemstabilitätsverordnung im Juli 2012 Gesetz war, hatte man weitere 30 GW gebaut. Die Normensetzung war etwas schneller und so durften ab 2011 keine PV-Anlagen mit harter 50,2-Abschaltung mehr verbaut werden. Aber das Problem in Deutschland war immer noch 14 GW groß, die jetzt nachgerüstet werden mussten. Allein bei der Netze BW waren dies 50.000 Anlagen, deren Ertüchtigung mit Kosten in Höhe von 15 Mio. € verbunden war.

Es sind Erfahrungen wie diese, die mich bei Fragen der IT-Security misstrauisch machen, wenn es heißt „Diese BSI Meldung betrifft uns nicht.“ oder „Das System ist sicher, wir haben ALLES getestet.“. Auch in der IT setzen wir komplexe Systeme aus vielen Bausteinen zusammen. Und der Umstand, dass wir jeden einzelnen Baustein sehr gut verstehen und beherrschen und wirklich zu 100 % im Griff haben, sagt noch überhaupt nichts aus über die Stabilität des Gesamtsystems. Insbesondere, wenn ein Faktor dazu kommt, der in der IT regelmäßig „das Problem“ ist. Das Problem, das vor dem Bildschirm sitzt: Der Mensch, der Anwender oder wie man in der IT wohl gerne sagt: der DAU, der dümmste anzunehmende User.

Man kann sich noch so tolle Systeme und Regeln ausdenken. Wie zum Beispiel, dass ein Passwort mindestens vier Zeichen und dabei mindestens einen Großbuchstaben, eine Zahl und ein Sonderzeichen enthalten muss. Was nützt das, wenn es denn am Ende doch wieder „H@nnel0re“ ist oder an einem Post it auf am Rand des Monitors klebt … .

Auch dieses Thema ist einem in der Netzwirtschaft bzw. in der Unternehmensführung jenseits der IT nicht fremd. Insbesondere kennt man es aus dem Bereich der Arbeitssicherheit. Wenn sie Berichte von Arbeitsunfällen lesen, kommt da eigentlich immer diese EINE zentrale Situation, dieser EINE zentrale Moment vor, der sich mit den Bereichen Schusseligkeit, Nachlässigkeit oder ganz einfach spontane geistige Umnachtung beschreiben lässt. „Warum haben Sie nicht das dafür markierte Kabel durchgeschnitten, sondern das andere?“. Stromausfall Stuttgarter Hauptbahnhof 2014. „Warum haben Sie nicht ihre persönliche Schutzausrüstung angelegt?“ Jedes Jahr wieder. Bei dem Gefährdungspotenzial im Netzbetrieb ist man ja froh, wenn man diese Fragen einem Kollegen im Nachhinein überhaupt noch stellen kann. Die Antwort ist immer ein hilfloses Achselzucken. Nach meiner Erfahrung sind die Themen hier zwischen IT und der übrigen Arbeitswelt in vielfacher, eben menschlicher Weise, ähnlich: Eine unaufgeräumte Werkstatt, die im wilden Chaos der Werkzeuge, Materialen, Kaffeetassen, Pin up-Kalender und übervollen Mülleimern liegt, hat in der Tendenz auch mehr Arbeitsunfälle. Ein IT Bereich in vergleichbarem Zustand lohnt nach meiner Erfahrung ein genaueres Hinsehen. Sehr banal, aber wahr: Housekeeping oder – in IT-Sprache – „Cyber-Hygiene“ ist auch ein Thema in der IT. Schon die Pädagogin Maria Montessori wusste, dass die äußere Ordnung zur inneren Ordnung führt.

Gerade das Thema Arbeitssicherheit zeigt der IT-Security ein Problemfeld auf, das nach meinem Eindruck in den nächsten Jahren mehr in den Fokus rücken muss. Wir bauen im Zuge von KRITIS- und ISMS-Zertifizierungen große Management-Systeme auf. Lange Listen von Fragen und Checkpoints werden aufgestellt; tausende und abertausende von Häkchen werden gesetzt. Das ist wichtig, denn gerade bei einem vergleichsweise jungen Thema wie der IT fehlt es manchmal hier und da an Struktur.

Ich erinnere mich noch leicht genervt daran, dass der Compy-Shop, das war das Unternehmen, das mir damals ab und zu 200 DM für meine Spielchen und Programme zahlte, erst eine Dokumentation sehen wollte, bevor gezahlt wurde. Nach meinem Eindruck ein Thema, mit dem der Compy-Shop nicht allein war und das sich bis heute durchzieht. Es ist daher gut und richtig, dass gerade der wichtige Bereich der IT Security sauber durchstrukturiert wird und dieses Durchstrukturieren System hat und abschließend auch extern geprüft und hinterfragt wird.

Hier bin ich in der Zusammenarbeit mit unserem Zertifizierer, dem TÜV-Austria Deutschland GmbH, sehr dankbar, dass neben der Prüfung auch zahlreiche Impulse kommen, wie wir unser ISMS weiterentwickeln können und dieses nicht nur aus einer System-, sondern gerade auch aus einer Management-Perspektive. Aber schauen wir auf das Thema Arbeitssicherheit: Hier haben wir solche Managementsysteme seit Jahrzehnten. Die Systeme sind in einem sehr hohen Reifegrad. Sie sind ausgefeilt. Und auch sie werden immer noch kontinuierlich weiterentwickelt, mit Berufsgenossenschaften und externen Gutachtern in einem etablierten System von Überprüfungen und Aufsicht. Die traurige Nachricht ist: Arbeitsunfälle passieren trotzdem noch. Und der wichtigste Punkt bei Arbeitssicherheit lässt sich von keinem Haken und keiner Prüfung erfassen: die Aufmerksamkeit des einzelnen Mitarbeiters für seine Arbeits- und Umfeldsituation!

Wie immer sind die Erstzertifizierungen die aufwendigsten und haben auch eine lange Liste von noch abzuarbeitenden Themen. Die Freude über die Zertifizierung und der Fokus auf die Abarbeitung der Liste darf nicht dazu führen, dass man diese Aufmerksamkeit verliert. Der Umstand, dass alle Haken richtig gesetzt sind, darf nicht dazu führen, dass man geistig ins Wochenende geht. Den Menschen, d. h. sich selbst, die Kolleginnen und Kollegen, die Mitarbeiterinnen und Mitarbeiter im Blick und Aufmerksamkeit für das Umfeld – das ist der zentrale Baustein bei Arbeitssicherheit und auch der zentrale Baustein bei IT-Security, aller Technik zum trotz. Und dieses Häkchen können Sie nie setzen, denn dieses Häkchen-Feld geht in jeder Sekunde wieder neu auf.

Diese Herausforderung, den Menschen im Mittelpunkt und das Umfeld im Blick zu halten, ist bei den Themen Umweltschutz, technisches Sicherheitsmanagement und Datenschutz ganz ähnlich. Auch hier bauen wir umfangreiche Managementsysteme auf. Auch diese werden niemals alle Situationen abdecken, da eine 100 % Sicherheit nie erreicht werden kann. Gerade deshalb ist das kontinuierliche Wachsam- und Aufmerksambleiben der Schlüssel zum Erfolg. Hier ist darauf zu achten, dass die Darstellung von „KPIs“ und „Ampeln“ im Managementsystem nicht von dieser wesentlichen Aufmerksamkeit ablenkt.

Eine Chance zwischen den ganzen Managementsystemen liegt darin, dass wir ihre Gemeinsamkeit nutzen. Alle Unternehmen stöhnen über die zunehmenden Verwaltungskosten für diese Dokumentations- und Managementsysteme. Wir bei Netze BW beginnen uns zu fragen, ob es hier nicht Synergie-Potentiale gibt? Braucht jeder Themenkomplex wirklich sein eigenes Management-System? Und die Kernbotschaft an die Mitarbeiterinnen und Mitarbeiter: „Bleibt wachsam! Habt Euch selbst und die Kolleginnen und Kollegen im fürsorglichen Auge. Und wenn es nicht aussieht, wie eine sinnvolle Handlung, und es sich nicht anfühlt, wie eine sinnvolle Handlung, dann haltet erst einmal an, denkt oder fragt nach, auch wenn alle Haken gesetzt sind.“ – diese Kernbotschaft ist für alle Managementsysteme gleich und kann insofern umso stärker, nachhaltiger und besser ins Unternehmen getragen werden, je weniger sie als ein Sonderthema von IT-Security oder Umweltschutz gesehen wird. Die IT-Sicherheit muss in den Arbeitsalltag integriert werden und nicht nur in Managementsystemen dargestellt werden.

Es sind immer die Menschen – das ist so ernüchternd wie hoffnungsvoll.

Dr. Christoph Müller

www.linkedin.de/mueller-energieWeitere Artikel

Bleiben Sie auf dem Laufenden

Tragen Sie sich jetzt in meinen Newsletter ein, um benachrichtigt zu werden, wenn ein neuer Artikel erscheint.

Sie haben eine Frage oder ein spannendes Thema?

Kontaktieren Sie mich gerne per E-Mail.